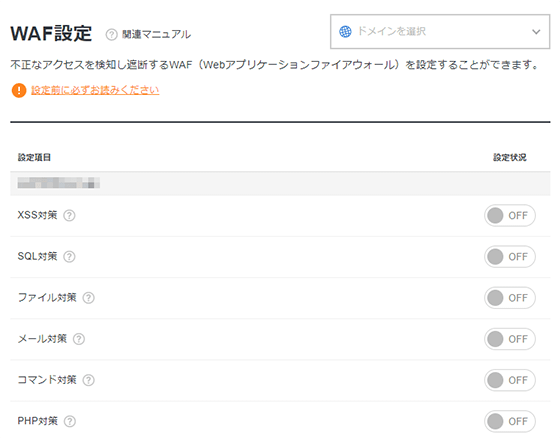

WAF設定

本マニュアルは新・旧サーバーパネルに合わせて2種類ご用意しています。

WAF設定について

WAF(Webアプリケーションファイアウォール)は、Webアプリケーションの脆弱性を悪用した攻撃からWebサイトを保護することが可能です。

不正アクセスからサイトを保護し、WordPressなどのWebアプリケーションの安全性を簡単な設定で向上することができます。

サーバーパネルの設定画面より、対策が必要な項目を設定することが可能です。

各設定項目について

以下の項目への対策が設定可能です。

| 対策内容 | javascriptなどのスクリプトタグが埋め込まれたアクセスについて検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

|

| 対策内容 | SQL構文に該当する文字列が挿入されたアクセスについて検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

※利用者の入力した内容からSQL文を生成するアプリケーションが不正アクセスの対象となります。 |

| 対策内容 | .htpasswd .htaccess httpd.conf等、サーバーに関連する設定ファイルが含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

|

| 対策内容 | to、cc、bcc等のメールヘッダーに関係する文字列を含んだアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

メールが送信されるフォームを利用した第三者への大量メール送信が行われる |

| ターゲット |

メールを送信する機能を備えたアプリケーション |

| 対策内容 | kill、ftp、mail、ping、ls 等コマンドに関連する文字列が含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

PHPやPerl等で作成されコマンド実行を利用するアプリケーション |

| 対策内容 | session、ファイル操作に関連する関数のほか脆弱性元になる可能性の高い関数の含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

PHPを用いたアプリケーション全般 |

WAF設定について

WAF(Webアプリケーションファイアウォール)は、Webアプリケーションの脆弱性を悪用した攻撃からWebサイトを保護することが可能です。

不正アクセスからサイトを保護し、WordPressなどのWebアプリケーションの安全性を簡単な設定で向上することができます。

サーバーパネルの設定画面より、対策が必要な項目を設定することが可能です。

各設定項目について

以下の項目への対策が設定可能です。

| 対策内容 | javascriptなどのスクリプトタグが埋め込まれたアクセスについて検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

|

| 対策内容 | SQL構文に該当する文字列が挿入されたアクセスについて検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

※利用者の入力した内容からSQL文を生成するアプリケーションが不正アクセスの対象となります。 |

| 対策内容 | .htpasswd .htaccess httpd.conf等、サーバーに関連する設定ファイルが含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

|

| 対策内容 | to、cc、bcc等のメールヘッダーに関係する文字列を含んだアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

メールが送信されるフォームを利用した第三者への大量メール送信が行われる |

| ターゲット |

メールを送信する機能を備えたアプリケーション |

| 対策内容 | kill、ftp、mail、ping、ls 等コマンドに関連する文字列が含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

PHPやPerl等で作成されコマンド実行を利用するアプリケーション |

| 対策内容 | session、ファイル操作に関連する関数のほか脆弱性元になる可能性の高い関数の含まれたアクセスを検知します。 |

|---|---|

| 不正アクセス例 |

|

| ターゲット |

PHPを用いたアプリケーション全般 |

サポートサイト

サポートサイト XServerビジネス

XServerビジネス ビジネスパートナー

ビジネスパートナー